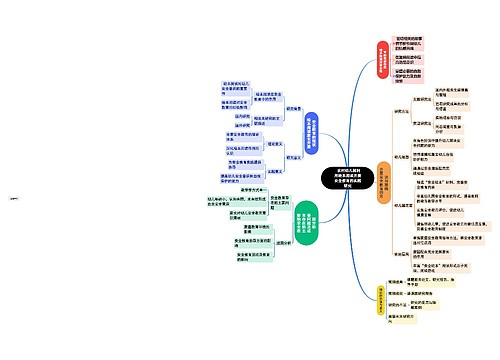

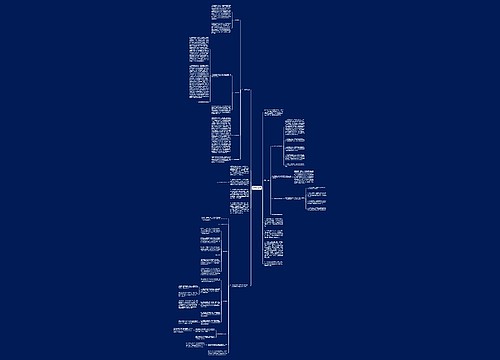

企业信息安全要务 扼杀安全隐患思维导图

情书

2023-02-23

细微的失误往往会导致极大的安全隐患

树图思维导图提供《企业信息安全要务 扼杀安全隐患》在线思维导图免费制作,点击“编辑”按钮,可对《企业信息安全要务 扼杀安全隐患》进行在线思维导图编辑,本思维导图属于思维导图模板主题,文件编号是:9f5205ab8e1d6f30a36d50aa066f9478

思维导图大纲

相关思维导图模版

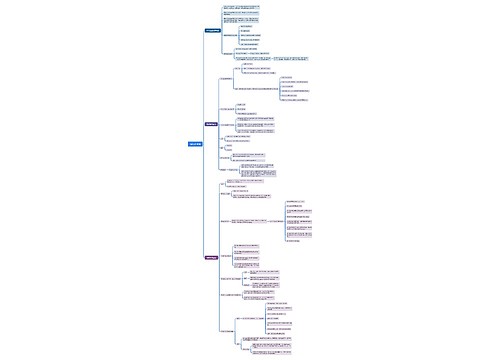

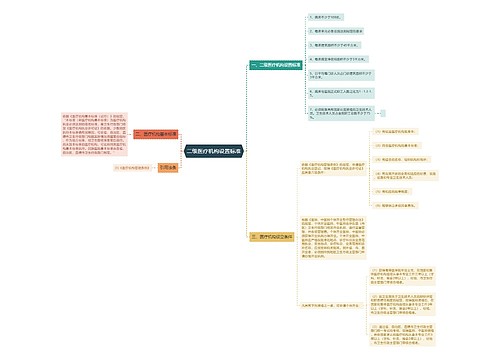

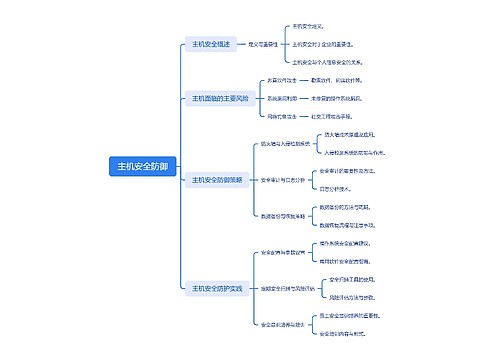

主机安全防御思维导图

U882642901

U882642901树图思维导图提供《主机安全防御》在线思维导图免费制作,点击“编辑”按钮,可对《主机安全防御》进行在线思维导图编辑,本思维导图属于思维导图模板主题,文件编号是:fa34d4fe2f232e3cb5713f4995d45a66

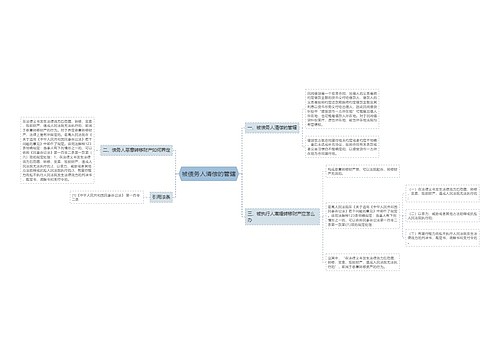

农村幼儿园利用绘本阅读开展安全教育的实践研究_副本思维导图

U382062580

U382062580树图思维导图提供《 农村幼儿园利用绘本阅读开展安全教育的实践研究_副本》在线思维导图免费制作,点击“编辑”按钮,可对《 农村幼儿园利用绘本阅读开展安全教育的实践研究_副本》进行在线思维导图编辑,本思维导图属于思维导图模板主题,文件编号是:2000927dcd222b18fa95af52d1709af8