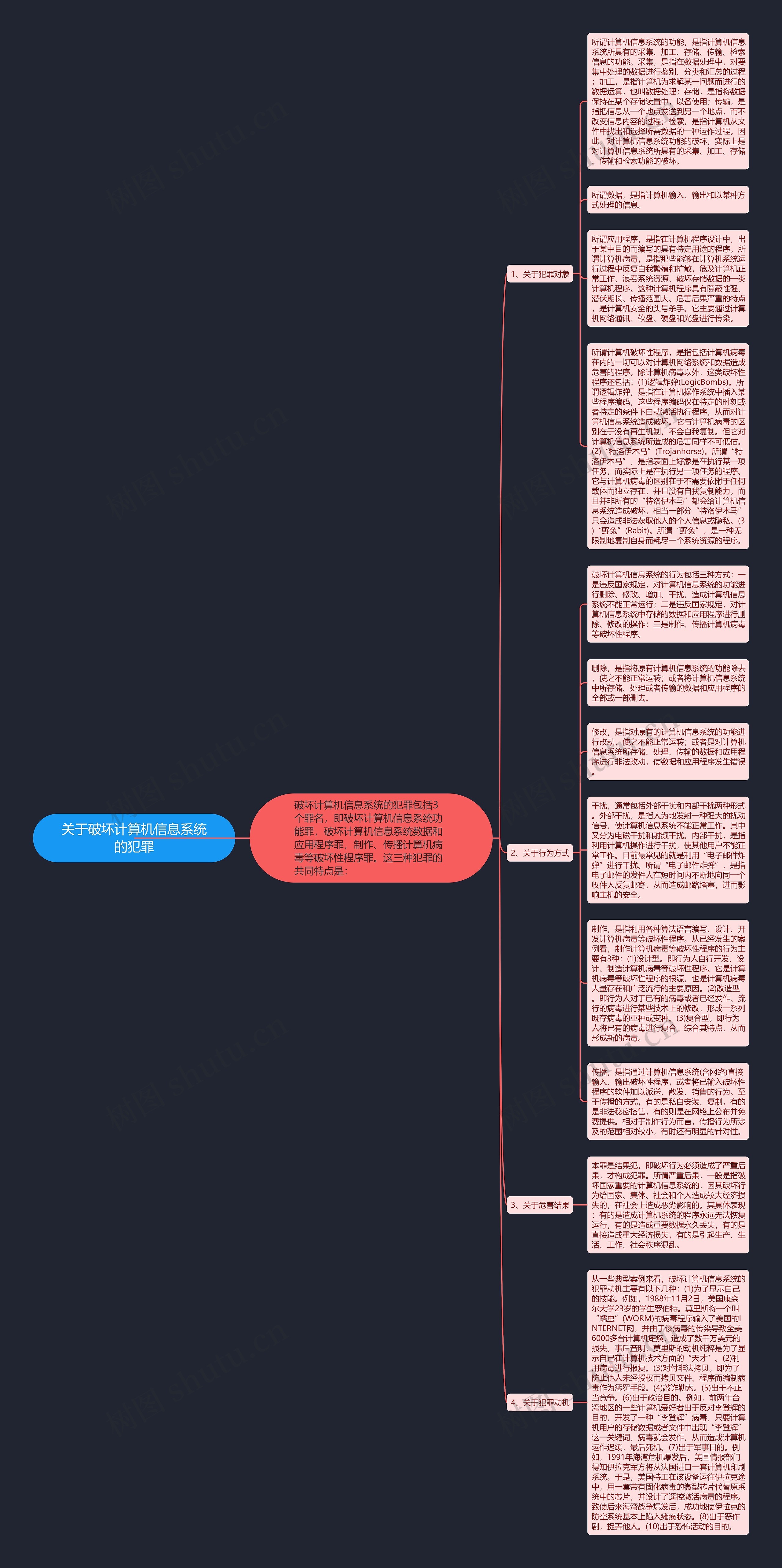

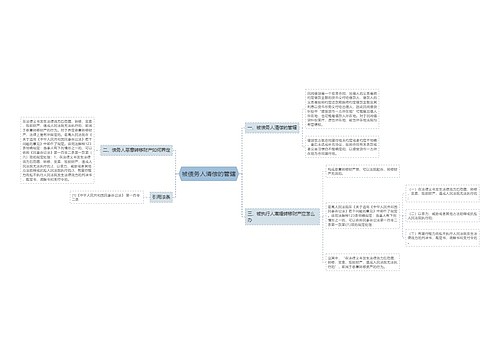

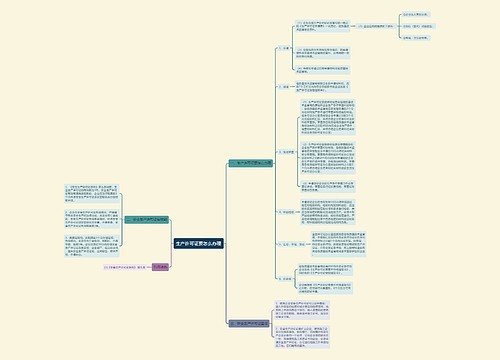

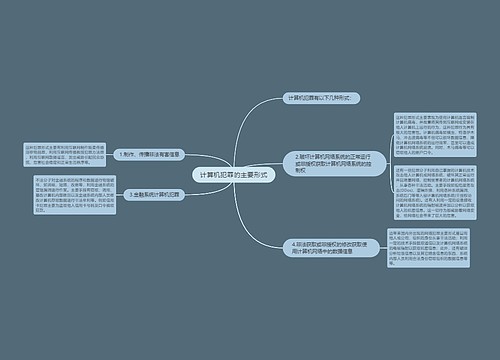

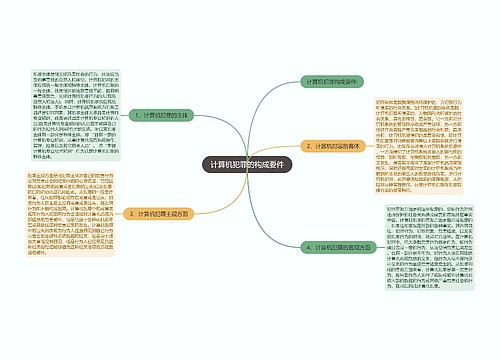

破坏计算机信息系统的行为包括三种方式:一是违反国家规定,对计算机信息系统的功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行;二是违反国家规定,对计算机信息系统中存储的数据和应用程序进行删除、修改的操作;三是制作、传播计算机病毒等破坏性程序。

删除,是指将原有计算机信息系统的功能除去,使之不能正常运转;或者将计算机信息系统中所存储、处理或者传输的数据和应用程序的全部或一部删去。

修改,是指对原有的计算机信息系统的功能进行改动,使之不能正常运转;或者是对计算机信息系统所存储、处理、传输的数据和应用程序进行非法改动,使数据和应用程序发生错误。

干扰,通常包括外部干扰和内部干扰两种形式。外部干扰,是指人为地发射一种强大的扰动信号,使计算机信息系统不能正常工作。其中又分为电磁干扰和射频干扰。内部干扰,是指利用计算机操作进行干扰,使其他用户不能正常工作。目前最常见的就是利用“电子邮件炸弹”进行干扰。所谓“电子邮件炸弹”,是指电子邮件的发件人在短时间内不断地向同一个收件人反复邮寄,从而造成邮路堵塞,进而影响主机的安全。

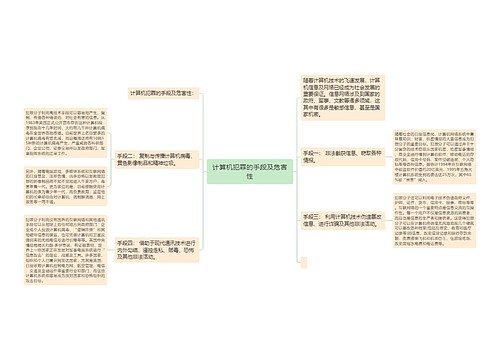

制作,是指利用各种算法语言编写、设计、开发计算机病毒等破坏性程序。从已经发生的案例看,制作计算机病毒等破坏性程序的行为主要有3种:(1)设计型。即行为人自行开发、设计、制造计算机病毒等破坏性程序。它是计算机病毒等破坏性程序的根源,也是计算机病毒大量存在和广泛流行的主要原因。(2)改造型。即行为人对于已有的病毒或者已经发作、流行的病毒进行某些技术上的修改,形成一系列既存病毒的亚种或变种。(3)复合型。即行为人将已有的病毒进行复合,综合其特点,从而形成新的病毒。

传播,是指通过计算机信息系统(含网络)直接输入、输出破坏性程序,或者将已输入破坏性程序的软件加以派送、散发、销售的行为。至于传播的方式,有的是私自安装、复制,有的是非法秘密搭售,有的则是在网络上公布并免费提供。相对于制作行为而言,传播行为所涉及的范围相对较小,有时还有明显的针对性。