出售大闸蟹苗签订合同范本(必备7篇)思维导图

孤街浪徒

2023-05-06

出售大闸蟹苗签订合同范本(必备7篇)

出售大闸蟹苗签订合同范本 第1篇一、现状(一)科技力量的支撑和科研成果的推广办于20xx年11月份成立了农技总站和蔬菜农药残留检测站,有科技人员及管理人员16人,技术力量较为雄厚,实行了蔬菜目标管理考核制度,促进了全办蔬菜产业化的快速健康发展,为市民的安全用菜提供了技术保障。

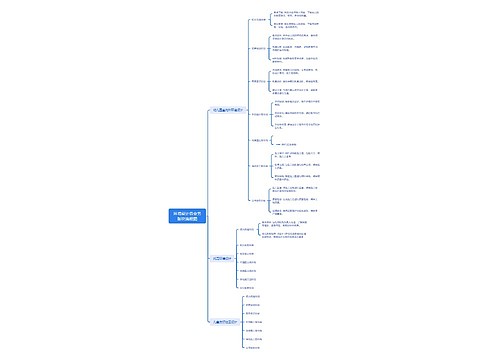

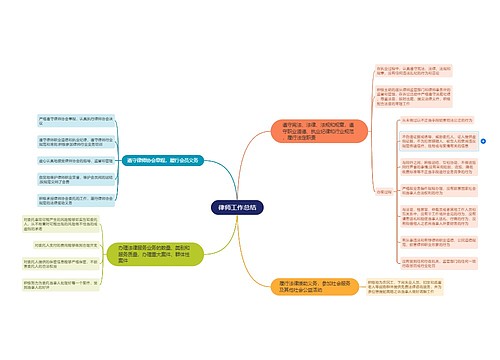

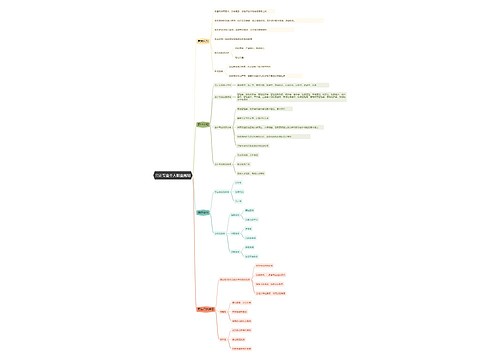

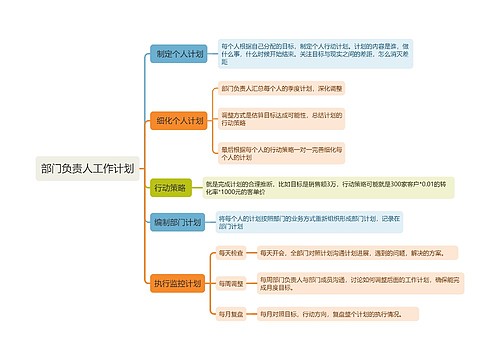

树图思维导图提供《出售大闸蟹苗签订合同范本(必备7篇)》在线思维导图免费制作,点击“编辑”按钮,可对《出售大闸蟹苗签订合同范本(必备7篇)》进行在线思维导图编辑,本思维导图属于思维导图模板主题,文件编号是:5b36c2ea0da2126c2e7863cfd4d1c104

思维导图大纲

相关思维导图模版

出售大闸蟹苗签订合同范本(必备7篇)思维导图模板大纲

出售大闸蟹苗签订合同范本 第1篇

一、现状

(一)科技力量的支撑和科研成果的推广

办于20xx年11月份成立了农技总站和蔬菜农药残留检测站,有科技人员及管理人员16人,技术力量较为雄厚,实行了蔬菜目标管理考核制度,促进了全办蔬菜产业化的快速健康发展,为市民的安全用菜提供了技术保障。近几年来先后试验示范蔬菜新品种38个,已经推广栽种的有20多个,如杂交南瓜系列品种有11个,包括一串铃1―4号,还有白玉霜、绿玉、红宝石、棒槌、金癞丽、晶珠、蜜本南瓜等,既可供食用,又可供观赏;杂交丝瓜系列品种有6个,包括早冠丝瓜406、408、409、401,早杂香丝瓜、早佳丝瓜等;杂交苦瓜等系列有2个,即衡杂1号、2号;茄子系列品种有4个,包括早红茄、早丰红茄、黑美人茄子和油罐茄;其他还有杂交早青冬瓜、伏地尖早辣椒、抗枯番茄、早杂黄瓜、早杂香芹、美国西洋芹、西兰花、夏大白菜、蒜黄、高山娃娃菜、紫甘蓝、晚熟花椰菜、调羹白菜和日本德国生菜等品种,这些蔬菜新品种都以早熟、丰产、优质、高效著称,现已在我办大面积推广栽培,创造了良好的经济效益、社会效益和生态效益。

(二)有较多的适宜种植的蔬菜种类品种

据统计,在办栽培的蔬菜主要有根、茎、叶、瓜、果和调味菜等14大类80多个种类400多个品种,其中地方品种50余个。主要蔬菜种植面积(含复种):辣椒880亩,西红柿1300亩,黄瓜1200亩,茄子900亩,韭菜600亩,西洋芹900亩,苦瓜68亩,花菜420亩,萝卜1700亩,丝瓜300亩,马铃薯200亩,冬瓜500亩,藕100亩,大白菜1300亩,莴笋600亩,甘蓝600亩,生姜100亩,豇豆亩,菜薹1000亩,雪里蕻500亩,青菜类1200亩,其它小品种类600亩,蔬菜品种不断增加,产品质量不断提高。

(三)有一定规模的蔬菜生产基地

经过多年的努力,目前办已建成三个有一定规模的无公害蔬菜生产基地,陈湾五里无公害蔬菜生产基地300亩、石马王湾无公害蔬菜生产基地400亩,陈湾组无公害蔬菜生产基地220亩,均已通过无公害产地认定和部分产品认证。同时,基地都在逐渐向周边村队扩展,规模不断扩大。采用传统农业技术与现代农业技术相结合,形成了一套具有特色的栽培模式,精耕细作,间套轮作,土地利用率较高,一年可达3~4茬。

(四)蔬菜产业有较大的发展空间

当前办蔬菜生产以早春和秋冬栽培为主,产品上市集中在4~7月和10月至翌年3月,品种齐、数量足,大量外销,主要销往南京、上海、合肥、马鞍山等地。由于上市集中常出现季节性过剩、价格暴跌,如黄瓜、茄子、丝瓜、豇豆、辣椒等,进入6月后价格甚至低至元/公斤,夏季蔬菜生产面积偏小,品种较少,产量不足,无法满足市场需求。市场往往只有从山东、和县调菜,所以,办的蔬菜产业具有较大的发展空间。

二、存在的问题

1、投入不足,设施落后。近年各级对蔬菜生产的资金投入不足,基地基础设施建设明显落后。例如栽培建设设施、水利排灌设施、渠、沟、路配套等都需要投入大量的资金,进行重新完善和修整。由于建设投入及设施配套投入不足,大大影响了蔬菜生产的产出效益和发展后劲。另外,许多蔬菜生产中的关键技术,如设施环境因子的调控、病虫害综合控防、连作障碍的克服等都存在一定的不足。

2、供应不均,规模偏小。早春蔬菜的生产,农民还比较重视,而对夏秋淡季蔬菜的生产就缺乏足够的认识,存在旺淡季供应不平衡的问题。秋延蔬菜生产具有很大的市场,有较好的经济效益和发展潜力,但办生产规模偏小,其发展也受栽培习惯、技术水平和耕作模式等因素的影响较大,不能形成规模开发生产的局面。

3、经营分散,效益偏低。蔬菜生产以农户分散经营为主,集约化、组织化生产程度偏低,而且往往是兼业菜农随意性种植,不确定的品种数量和质量,以致很难建立稳定的供货渠道,农户自成体系,独立运作,致使在种植面积、收购价格等供求平衡方面不统一、不协调,有时货源紧缺,相互抢购,有时又供大于求,互相压价,价格大跌,造成市场波动大,由此抵御自然风险和市场风险能力弱,经济效益偏低。

出售大闸蟹苗签订合同范本 第2篇

我们对对资阳市18个蔬菜调查样本户种植的露地黄瓜、茄子、菜椒、马铃薯、萝卜五个品种的成本收益情况进行了调查,情况是:蔬菜种植受气候、种植习惯、用肥量的影响较大,产量波动大,销售价格逐年上升,收益大幅增加。

一、20土地墒情

我市自11月至年3月底连续150余天总雨量仅20-38mm,比历年同期偏少6-7成;1月中旬至3月中旬日平均气温℃,比历年同期均值偏高~℃;到1月28日旱地耕作层土壤相对湿度普遍小于60%的干旱标准,高台地旱情更甚,土壤相对湿度接近40%的严重干旱标准。由于降雨持续偏少,气温回升较快,土壤墒情越发不足,对蔬菜种植收获影响较大,同等种植方式下均有不同程度减产或病虫害出现。4月3日降雨后旱地墒情得到缓解,土壤湿度明显改善,有效缓解前期因旱情影响的播种、生长进度,农户抓住时期抢收抢种。6月28日以来,部分县(市、区)先后经历了两次强降雨天气过程,导致部分镇乡遭受了较大洪涝灾害,给蔬菜生产、收获造成了一定影响。11月上旬,正是我市秋季作物播种的最佳季节,但连绵阴雨不断,两季田和低台位土壤含水量明显偏高,极大的影响了蔬菜播种进度和田间管理。

二、2013年蔬菜生产、收益情况

今年蔬菜生产种植受极端天气影响较大,部分调查品种产量大幅下降,销售价格也随天气变化而起伏。

(一)生产成本

蔬菜生产成本连年攀升,5个品种生产成本在―元/亩之间,较20增加―元/亩,增幅。

2013年蔬菜作物生产成本表

单位:元/亩

项目 种子费 化肥费 农药费 农膜费 租赁

作业费 销售费 人工

成本 土地

成本 黄 瓜 茄 子 菜 椒 马铃薯 萝 卜

影响成本的因素主要有:

1、人工成本大增。人工成本在蔬菜种植成本中占很大比重,在之间。一方面蔬菜由于种植特点,主要依靠人工进行,机械化程度很低,相对于粮食种植投入的人工成倍增长;另一方面,农村目前缺乏青壮劳动力,雇工因劳动力工价上涨而增大了投入。因此,人工成本成为影响蔬菜生产成本的最主要因素。

2、农资成本上涨。农资成本占总成本的―左右。一是种子价格不断上涨;二是农民为追求效益为加大化肥使用量,并针对不同品种使用多种复合肥,农户在种子、化肥等费用上的支出不断增大。因此,农资成本是影响蔬菜生产成本的重要因素。

3、销售费用偏高。蔬菜生长生产的特性决定其销售费用偏高,黄瓜、茄子、菜椒、萝卜的销售费占总成本的。

4、土地成本上升。土地成本约占总成本的左右。比例虽不大,但由于近年来各地的城乡一体化进程的不断推进,以及国家种粮补贴逐年提高,农村土地价格呈持续上升态势,对生产成本的影响将进一步加大。

出售大闸蟹苗签订合同范本 第3篇

一、调查背景、目的、意义

(一)调查背景

在中国现有的经济形势下,居民消费价格指数以及我国在紧张

的经济形势下保民生、保稳定、保经济增长的措施和成效,物价上涨对原本生活困难的低收入居民家庭产生了一定程度的影响。近年来我国蔬菜价格波动频繁,损害了农民及消费者的切身利益。

在日常生活中,蔬菜对人们的健康有着重要的影响, 影响其价格变动的因素有很多,价格波动给消费者和销售者,乃至于生产者会带来什么影响呢?基于这些需求,本次调查主要针对河北农业大学西校区周边市场及超市蔬菜价格进行调查。 (二)调查目的

(1)调查哪几种蔬菜的价格波动最大或最频繁 (2)调查影响蔬菜价格波动的主要因素 (三)调查意义

深入市场调查研究,获取最真实、最前言的市场信息,了解蔬菜的价格波动给生产者、销售者和消费者带来的影响有着重要的意义。

三、调查时间、地点及方法

(1)时间: 20xx年3月15日至6月8日平均每周一次 (2)地点:河北农业大学西校区门口市场十方商贸城惠友超市(5月17日)

(3)方法:主要采用采访式调查及抽样调查:在河北农业大学校区附近乌马庄菜市场主要针对消费者消费量对蔬菜价格进行抽样调查,平均每周调查一次;采用采访式调查方式,向蔬菜商贩询问价格及销售情况;超市调查主要采用手机拍照纪实的方法。

四、调查结果

(一)茄果类蔬菜

茄果类蔬菜是当下消费者的首选蔬菜,此次调查重点对茄果类蔬菜价格进行了调查,下表为3月10日至6月8日在河北农业大学西校区乌马庄菜市场对茄果类蔬菜价格进行抽样调查的结果:

表1乌马庄菜市场茄果类蔬菜价格抽样调查结果(单位:元/500g)

图1:乌马庄菜市场茄果类蔬菜价格波动图(单位:元/500g)

由图可以看出茄果类蔬菜(茄子、青椒、番茄)价格波动趋势大致相同,总体来

看青椒价格略高于茄子和番茄:从3月10日到4月17日价格较高且不稳定,价格在元/500g至8元/500g之间波动,其中青椒价格波动程度最大;4月下旬,随着茄果类蔬菜上市量的增加,其价格有下降趋势;至5月中旬茄果类蔬菜大量上市,价格基本稳定,其中茄子和番茄基本稳定在元/500g,青椒价格仍略高价格基本稳定在元/500g。

除茄果类蔬菜外,春夏季消费者消费较多的蔬菜种类还有瓜类蔬菜,如下表2为乌马庄菜市场瓜类蔬菜抽样调查结果:

图2乌马庄菜市场瓜类蔬菜价格波动图(单位:元/500g)

春季消费者消费的主要瓜类蔬菜为黄瓜和西胡,夏季主要为黄瓜、丝瓜;调查初期丝瓜并未上市,直至5月下旬,丝瓜才开始上市,但上市量并不大,价格较黄瓜、西葫芦偏高,依据生活经验,丝瓜及瓠子瓜主要在7、8月份大量上市,由于时间限制,本次调查并未调查出其结果。

瓜类蔬菜在调查期间价格主要呈下降趋势,并未出现较大波动,在3月下旬和4月中旬出现两次较大幅度下降,之后价格有小幅下降但最终稳定在1元/500g左右。

绿叶菜主要对芹菜、叶用莴苣、菠菜进行了调查,调查结果如下

表3乌马庄菜市场绿叶菜类蔬菜价格抽样调查结果(单位:元/500g)

绿叶菜类蔬菜中芹菜(此处指水芹)价格基本稳定在元/500g,主要由于芹菜在市场上占有量少,消费量少,且在调查期间其市场占有量未发生明显变化;莴苣在调查初期价格较高,4月下旬大量上市,叶用莴苣价格出现大幅下降,之后基本稳定;菠菜价格低廉,但供应期短,仅到4月中旬,就已下市,但其同类产品茼蒿仍有一定市场份额。

(四)其他蔬菜

主要指其他消费者消费较多的蔬菜如:四季豆、蒜薹、土豆以及白菜类蔬菜中的花椰菜;调查期间,白菜类蔬菜中的大白菜、圆白菜价格稳定在元/500g,且春季并非大白菜集中上市期,所以并未单独列出并进行分析。下表为四季豆、蒜薹、土豆、花椰菜的价格调查结果(表中代表10元3斤;代表5元3斤):

表4乌马庄菜市场其他蔬菜价格抽样调查结果(单位:元/500g)

图3 乌马庄菜市场其他蔬菜价格波动图

由于四种蔬菜属于不同类型,所以其价格变化趋势各异。四季豆的价格波动

最为明显,这主要是受其采摘期和供应量的影响;蒜薹从调查开始至4月上旬一直保持较高价格4月中旬至5月上旬出现大幅降价,这主要是由于新蒜上市前,大量抽薹,导致蒜薹供过于求,价格下降,5月下旬蒜薹价格又大幅上升,又回升至原价的趋势;与蒜薹类似,花椰菜在5月上旬出现降价,但之后花椰菜价格并未有所回升,主要原因是天气转热,花椰菜较蒜薹不耐贮藏,机械损伤及病斑

出售大闸蟹苗签订合同范本 第4篇

出自:FlashSky(知道创宇)

当攻击成本越来越高,攻击行为就越来越走向商业化,从收益成本角度来考量攻击行为变得可行

攻击者的实际收益,包含几种:

1.直接收益:攻击者通过突破目标系统,可以直接在目标系统上获得的信息资产,在现实中可以换取的价值.

2.心理收益:攻击者通过突破目标系统,可以获得某种心理满足的价值,一般而言,这很难具体衡量,这和攻击者所拥有的能投入成本能力和对心理满足追求的程度相关,但理论上,不会超过一个大致的范围.

但是在攻击者发起攻击之前,是很难准确计算出自己的实际收益的,其实是否发起攻击,攻击者考量的是预期的收益与成本进行比较.所以即使防护体系能让攻击者实际收益远小于成本,但是攻击者错误估算了预期收益,也是可能发起攻击的.从这个意义上说,防护一方,传递的信息应该不要让攻击者高估自己的信息资产的价值(应让其低估,当然密罐除外)

攻击者的成本主要包括:

1.漏洞发现的成本:挖掘适合攻击场景的漏洞是需要成本的,包括时间,技术投入,人力成本.

2.漏洞利用实现的成本:从VISTA开始,攻击与防护的对抗越来越强,包括漏洞的可利用性降低增加的成本,新的利用技术投入,人力成本.

3.漏洞实施的成本,每次针对攻击目标,包括信息收集,分析,实施,攻击成功之后的控制和资产获取

4.获取的信息资产转化为实际收益的损耗成本:

5.新漏洞/利用技术被泄露的风险成本:攻击的成本有些是固定成本,如漏洞发现的成本和漏洞利用实现的成本,如果能针对更多的目标,收益扩大,自然成本就被摊薄.但是,由于在VISTA之后,新漏洞/利用技术越来越成为稀缺资源,大范围的使用,会让厂商及时发现并迅速修补而失去价值,这就决定了攻击者在这方面的成本被提高了,攻击者不会一味追求扩大攻击目标获取收益而导致新漏洞/利用技术迅速失效.

6.攻击被发现的风险成本:包括法律风险,国家层面就是外交甚至是反制风险.

出售大闸蟹苗签订合同范本 第5篇

农产品成本收益常规的调查报告

一、小麦情况亩产量略降:

今年我县小麦平均亩产xx公斤,比去年的每亩xx公斤减少xx公斤,降幅为xx%。产量下降的主要原因:

一是受天气等自然灾害的影响,先是干旱一定程度影响了小麦生长,后是小麦抽穗扬花期受冻造成出穗不齐,最后是小麦成熟前阴雨天气造成小麦光照不足,籽粒干瘪,容重下降。

二是今年小麦出现枯萎病和倒伏现象严重,使得其质量产量受到严重影响,从调查户看,今年小麦成色和千粒重不如去年。亩产值略增:虽然由于单产有所下降,但今年平均单价高于去年,今年每亩主产品产值为xx元,比去年的xx元增加了xx元,增幅为xx%。成本收益情况:今年小麦平均亩总成本为xx元比去年xx元增加xx元,增幅为xx%。其中:化肥费增加xx元,增幅为xx%;农药费增加xx元,增幅为xx%;机械作业费增加xx元,增幅为xx%;人工成本增加xx元,增幅为xx%。虽今年价格比去年同期有较大上涨,但由于今年产量同去年相比有所下降,导致今年的净利润有所下降,今年小麦亩净利润为xx元,比去年同期的xx元减少xx元,降幅为xx%。

二、玉米情况产量及产值略降:

今年平均亩产量为xx公斤,比去年的xx公斤减少xx公斤,降幅为xx%;亩产值为xx元,比去年的xx元,减少xx元,降幅为xx%。今年玉米玉米产量下降的主要原因是虽今年玉米播种期天气较好,直播玉米顺利播种,玉米苗情普遍较好。但进入xx月份后,平均降水量较常年明显偏多,平均日照时数较常年偏少,大面积降水加上长时间阴雨寡照,导致玉米授粉不良,给玉米生产造成不利影响。xx月下旬后,开始出现持续高温干旱天气,此时正值玉米灌浆时期,玉米棒发育不良,导致今年玉米产量有所下降。

成本增长:主要是因为人工成本、排灌费、农药和土地成本增加。人工成本由去年的`xx元增加到xx元,增加xx元,增幅为xx%;排灌费由去年的xx元增加到xx元,增加xx元,增幅为xx%;农药费由去年的xx元增加到xx元,增加xx元,增幅为xx%;土地成本由去年的xx元增加到xx元,增加xx元,增幅为xx%。净利润、收益有所减少:今年每亩净利润为xx元,比去年的净利润xx元减少xx元,降幅为xx%。每亩收益为xx元,比去年的xx元减少xx元,降幅为xx%。今年玉米价格虽略高于去年,但产量的减少及总成本的增加是导致净利润及收益减少其主要原因。

三、存在的问题及建议。

在此次调查中我们发现:

一是对种子补贴范围限制很死,仅限于购买规定的几种品种,而这些种子往往不是最畅销的种子,有些品种农民不愿意种,这就导致这部分农民不能够享受到种子补贴,或者享受的补贴很少,使国家的良种优惠政策打了折扣;二是病虫害、气候因素对农作物产量影响较大,抵御自然灾害能力不强,部分乡镇水利设施作用发挥有限;三是粮食出售价格和时机对利润收益有所影响。针对存在的问题我们建议:一是进一步改进和完善补贴政策,使补贴政策更科学、更合理,让更多的农民享受到实惠。

二是农业生产受自然条件影响较大,政府部门应加强科学管理,注重预防和防治工作,逐步提高抵御自然灾害的能力。

出售大闸蟹苗签订合同范本 第6篇

一、20xx年土地墒情

我市自20xx年11月至20xx年3月底连续150余天总雨量仅20―38mm,比历年同期偏少6―7成;1月中旬至3月中旬日平均气温―℃,比历年同期均值偏高~℃;到1月28日旱地耕作层土壤相对湿度普遍小于60%的干旱标准,高台地旱情更甚,土壤相对湿度接近40%的严重干旱标准。

由于降雨持续偏少,气温回升较快,土壤墒情越发不足,对蔬菜种植收获影响较大,同等种植方式下均有不同程度减产或病虫害出现。

4月3日降雨后旱地墒情得到缓解,土壤湿度明显改善,有效缓解前期因旱情影响的播种、生长进度,农户抓住时期抢收抢种。6月28日以来,部分县(市、区)先后经历了两次强降雨天气过程,导致部分镇乡遭受了较大洪涝灾害,给蔬菜生产、收获造成了一定影响。11月上旬,正是我市秋季作物播种的最佳季节,但连绵阴雨不断,两季田和低台位土壤含水量明显偏高,极大的影响了蔬菜播种进度和田间管理。

二、20xx年蔬菜生产、收益情况

今年蔬菜生产种植受极端天气影响较大,部分调查品种产量大幅下降,销售价格也随天气变化而起伏。

(一)生产成本

蔬菜生产成本连年攀升,5个品种生产成本在―元/亩之间,较20xx年增加―元/亩,增幅―。

1、人工成本大增。人工成本在蔬菜种植成本中占很大比重,在―之间。一方面蔬菜由于种植特点,主要依靠人工进行,机械化程度很低,相对于粮食种植投入的人工成倍增长;另一方面,农村目前缺乏青壮劳动力,雇工因劳动力工价上涨而增大了投入。因此,人工成本成为影响蔬菜生产成本的最主要因素。

2、农资成本上涨。农资成本占总成本的―左右。一是种子价格不断上涨;二是农民为追求效益为加大化肥使用量,并针对不同品种使用多种复合肥,农户在种子、化肥等费用上的支出不断增大。因此,农资成本是影响蔬菜生产成本的重要因素。

3、销售费用偏高。蔬菜生长生产的特性决定其销售费用偏高,黄瓜、茄子、菜椒、萝卜的销售费占总成本的―。

4、土地成本上升。土地成本约占总成本的―左右。比例虽不大,但由于近年来各地的城乡一体化进程的不断推进,以及国家种粮补贴逐年提高,农村土地价格呈持续上升态势,对生产成本的影响将进一步加大。

(二)收益情况

蔬菜属产出大,收益高的种植项目。今年蔬菜价格坚挺,同时蔬菜产量大幅增加,使得蔬菜生产效益增幅大,明显高于粮食种植收益。

一是蔬菜价格高,成本利润率提高。虽然种植成本有较大幅度的提升,但整体市场价格形势平稳增长,蔬菜销售价格高企,纯收益显著增长。黄瓜、菜椒、萝卜由于产量、市场价格的上涨,成本利润率均在100%以上,远高于粮食种植。

二是优化种植技术,提升蔬菜产量。种植方式的不同与蔬菜产量的大小有着非常密切的关系。我市雁江区露地茄子,随着农业技术的不断改进,蔬菜种植户对种植方式不断进行改善,推广新的施肥方式,由原来的撒播改为挖沟埋肥。这种方式增大了肥效,同时选用高效钾肥、专用复合肥等,使产量增长明显,经济效益更加显著。

三、三年蔬菜情况比较

1、我市开展蔬菜成本调查三年,从三年数据的横向比较来看,蔬菜产销跟随价格变化调整。

2、销售价格对收益的影响加大,而成本、产量的影响相对减小了;若价格、产量同时涨跌,其对收益的影响形成叠加。20xx年,黄瓜产量上升,价格下降,净利润下降;萝卜产量上升,价格上涨,净利润上涨;20xx年菜椒产量下降,销售价格上涨了,其净利润依旧上涨。

3、各蔬菜品种收益差距大。从三年的调查数据看,五个调查品种的收益率各不相同,且每年都有较大变化。这些差距和变化,结合农户自己的经验判断,决定着每年蔬菜种植的品种和面积,从而导致各种蔬菜种植面积波动较大。

4、蔬菜销售"大市场",各地价格相互影响。由于物流的高速发展,蔬菜在各蔬菜基地与销售市场之间快速调运,价格也相互影响。我市约70%以上的蔬菜供应依靠外地调运,本地供应量仅占15―20%,也有部分销往外地。在应季蔬菜上市旺季,本地产蔬菜占市场销量的比重最高约40%。因此,蔬菜价格除气候影响外,更多的是受全国大市场价格的影响。

四、蔬菜生产存在问题

虽然蔬菜种植效益好,但高收益与高风险并存!

出售大闸蟹苗签订合同范本 第7篇

北方露地蔬菜行情趋势分析

1 北方露地蔬菜行情波动特点 20北方露地蔬菜行情特点可概括为:先低后高,波动较大,整体行情好于,菜农收益较好.受年初蔬菜行情较好的影响,2003年北方露地蔬菜生产面积有较大增加,因此在5、6月份大量上市时,带动菜价有明显的回落,这一下降行情一直持续到8月底.进入9月份以后,由于较大范围菜区受连阴雨影响蔬菜减产,菜价开始回升,至国庆节前后达到第一个高峰,与20同期行情相比,平均涨幅30%以上.国庆节后菜价虽有一定程度的下降,但由于受粮油涨价拉动和蔬菜消费旺季来临,在经历了短暂回落之后,菜价又开始缓慢回升,至20元旦和春节,蔬菜行情始终维持在一个较高的价位.

查看更多

相似思维导图模版

首页

我的文件

我的团队

个人中心